Selamat Malem temen-temen 😀

Sepertinya sudah lama saya tidak mencorat-coret di blog kesayangan saya ini dikarenakan oleh beberapa kesibukan yang intinya saya sudah bosan menjadi mahasiswa dan pengennya cepet keluar aja..Dan pada akhirnya saya bisa sedikit mencurahkan tentang sebuah pemikiran saya tentang otak-atik isang-iseng yang keluar gitu aja dari otak..hehe..

Owkay, mungkin kita langsung aja masuk ke intinya ya.. berawal dari posting saya yang ini, yaitu twitteran menggunakan CLI pake Python dan module tweepy, serta dari cerita-cerita om sakitjiwa di IDSECCONF 2011 kemaren di palembang tentang backdooring twitter account pake tweepy juga, akhirnya saya berpikiran untuk membuat sebuah manajemen yang lebih manusiawi 😀

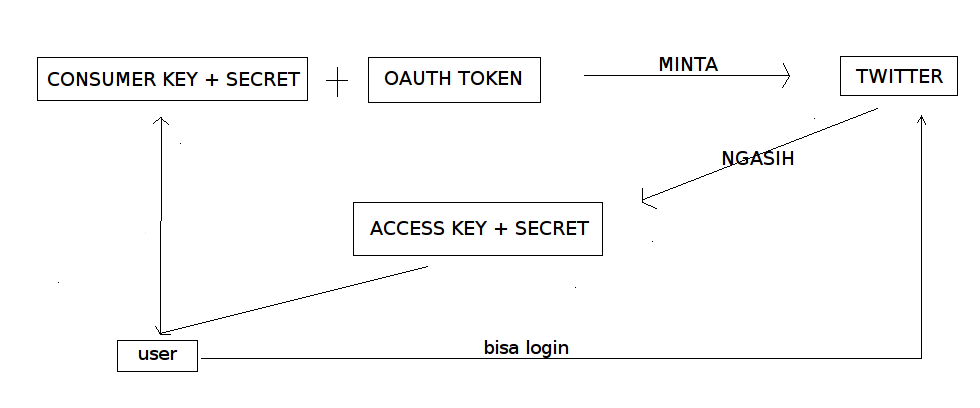

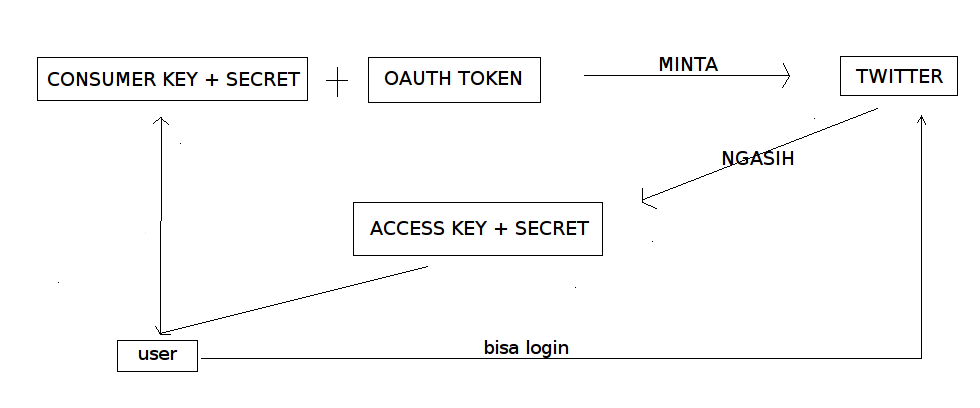

Sebelumnya saya akan jelaskan dulu gimana proses dari oauth untuk meloginkan seorang user, yah mungkin dari pandangan orang yang gak tau apa-apa gini ya.

kasarannya gini (kalo nggak salah), user minta ke twitter dengan consumer key dan consumer secret tanda pengenal sebuah aplikasi, trus dikombinasikan dengan oauth token, terus user dikasih twitter access key dan access secret, terus dengan adanya consumer key, consumer secret, access key, dan access secret akhirnya user bisa pake fitur-fitur di twitter deh. Kalo nggak salah sih gini, tapi ya gak tau juga benernya gimana 😀

Nah, dari hal itu bisa kita ambil kesimpulan kalo misalnya kita bisa punya keempat hal itu dari seorang user, berarti kita bisa ambil akses tu user. Dan sebenernya itulah inti yang dibicarakan oleh om sakitjiwa di Indonesian Security Conference kemaren. Tetapi di sini saya ingin membuat itu lebih sederhana, yaitu kita bisa memanajemen key-key itu untuk kepentingan pribadi (resiko ditanggung pemakai lho).

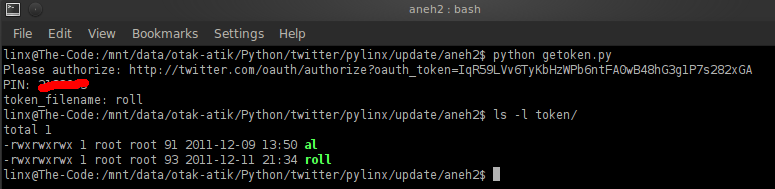

Langsung aja ke prakteknya ya.. Yang pasti saya memakai modul tweepy yang pernah saya gunakan untuk membuat pylinx dulu. Yang pasti kita download dulu modul tweepynya. Terus saya membuat sebuah folder bernama token, yaitu folder untuk menyimpan semua akses token victim. Nah, sekarang kita buat dua buah script, yaitu untuk mengambil key dari seorang user dan untuk pengaksesan twitter dari seorang user.

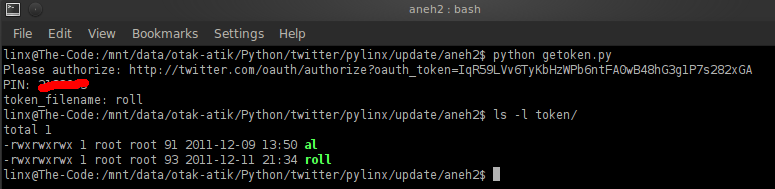

Untuk pengambilan key dari seorang user, saya menggunakan script bernama getoken.py yang mana dengan menggunakan modul tweepy, saya bisa merequest key yang akan kita gunakan, dan setelah itu saya menyimpannya di sebuah file di dalam folder token. (sorry yak, pinnya saya sensor :p)

nah, setelah kita buka url buat authorize, kita bakal disuruh authorize app, untuk gimana cara ngedapetin otorisasi dari seorang twitter user, itu terserah kamu, mau stripping, sidejacking, social engineering, dll terserah kamu, yang penting dapet. Setelah diotorisasi dan memasukkan pin maka kita memasukkan token filename, yaitu nama file untuk token yang akan digunakan nantinya.

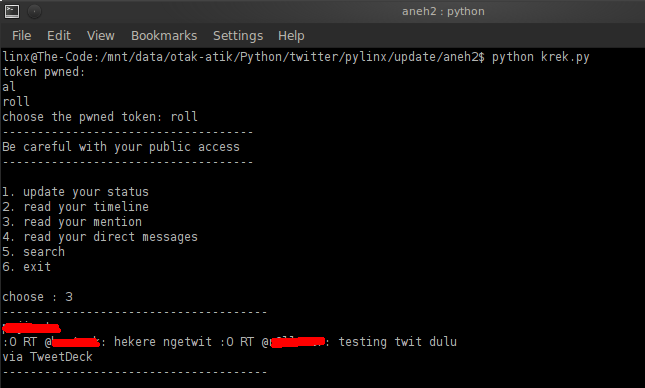

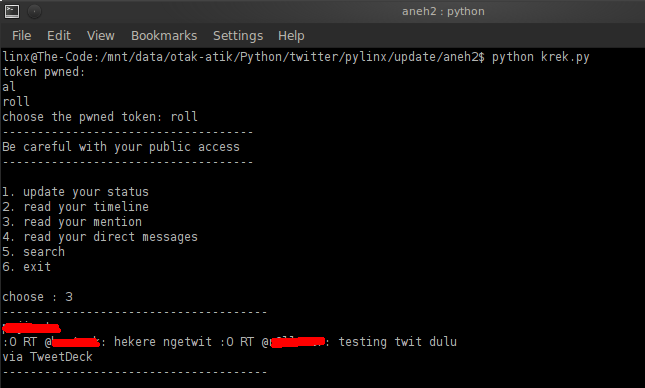

Lalu setelah mendapatkan token, saya menggunakan script bernama krek.py untuk mengakses token-token yang sudah kita dapatkan tadi. Sebenarnya saya cuma memodifikasi pylinx yang dulu telah saya buat. Saya menambahkan beberapa fungsi yang intinya di sini:

print "token pwned:"

for i in os.listdir('token'):

print i.rstrip()

tok = raw_input('choose the pwned token: ')

filechoosen = 'token/' + tok

nah,intinya cuma di situ koq, jadi ketika dieksekusi akan menjadi seperti ini.

yak, proses pembuatan jalan belakang pun telah sukses digunakan. Jadi token yang sudah disimpan dapat ditampilkan dan dipilih untuk digunakan.

Seperti yang tadi sudah saya bilang,untuk mendapatkan hak akses dari seorang user,kamu bisa ngelakuin apa aja dengan cara apa aja, yang penting dapet, dan dari tulisan ini juga saya tekankan bahwa tulisan ini hanya menjelaskan cara pembuatan jalan belakang secara global aja, jadinya ya maaph-maaph saja kalo banyak konsep yang salah dari seorang newbie ini. Yak, mungkin itu aja yang bisa saya sampaikan pada kesempatan malam ini. Untuk perhatiannya terima kasih dan untuk resiko dalam praktek ini, saya mohon untuk ditanggung sendiri. Ciao 😀